Wird ein Unternehmen angegriffen oder entdeckt es einen Sicherheitsvorfall, ist es häufig überfordert – auch da hier oft zeitlicher Druck besteht. Die gute Nachricht: Durch gezielte Übungen lassen sich solche Situationen besser, schneller und sicherer bewältigen. Marcel Knop, aus unserem Cyber Defence Team, berichtet in diesem Artikel darüber:

Ein Schreckensszenario – und doch ganz alltäglich

Das Callcenter wird plötzlich von Anrufen überhäuft, eine große Anzahl verärgerter Kunden beschwert sich über den Ausfall eines wichtigen Dienstes und verlangt Auskunft zu Umfang und Dauer der Unterbrechung. Und die IT-Mitarbeiter erkennen zwar Symptome von Störungen, können aber die Ursachen nicht klären. Bald berichten erste Social-Media-Postings von Kunden über die Störungen, und sie geben Hinweise dazu, wie eigene Daten geschützt werden können oder der Dienst trotzdem weiter genutzt werden kann. Die Unternehmenskommunikation, die IT-Security-Abteilung und weitere Fachbereiche beginnen unterdessen mit Maßnahmen zur Eindämmung und Bewältigung des Vorfalls – doch leider oft unabhängig voneinander und ohne zielgerichteten Plan dahinter.

Ein vollständiges Bild der Lage ist weiterhin nicht vorhanden. Und das hat Folgen: Die Unternehmenskommunikation beantwortet Presseanfragen aufgrund der mangelhaften Informationslage nicht oder nur unzureichend. Abteilungen schieben Zuständigkeiten zur Bewältigung des Vorfalls hin und her. Stakeholder erhalten unterschiedliche Auskünfte – oder auch gar keine. Wiederanlaufmaßnahmen werden falsch priorisiert oder enthalten einige (meist datenschutzrechtliche) Nebenwirkungen, und nicht selten versagen sie gleich ganz ihren erhofften Dienst. Lücken in der Alarmierungs- und Eskalationskette lassen dringende Vorgänge in Vergessenheit geraten. Alle Beteiligten stehen unter hohem psychischem Stress, was wiederum zu einer Vielzahl handwerklicher Fehler führt …

Unser Beispiel zeigt eines deutlich auf: Die Geschwindigkeit und die Komplexität eines Cybervorfalls sowie der Stress, unter dem unvorbereitete Mitarbeiter durch ihn stehen, überfordern die betroffenen Unternehmen regelmäßig. Monetäre Verluste durch Produktionsausfall und DSGVO-Bußgelder sowie negative Reputation sind häufig die Folgen. Hinzu kommt der Verlust der Deutungshoheit in der Situation: Man verliert die Kontrolle über die Interpretation und Deutung des Vorfalls gegenüber den betroffenen Stakeholdern, das öffentliche Bild des eigenen Unternehmens gerät in Gefahr und nachhaltige Imageschäden werden riskiert.

Kurzum, die Risiken sind schnell bedeutend, und der Ärger ist es üblicherweise auch. Besonders gilt Letzteres, wenn zuvor sogar geeignete Software beschafft worden ist und Prozesse zur Vorfallserkennung und -bewältigung eingeführt worden sind. Man war doch vorbereitet! Oder etwa nicht? Nun, oft sind eben zwar grundlegende erste Schritte gegangen, doch ist der Weg noch nicht weit genug beschritten worden. Was kann getan werden, um Situationen wie die soeben geschilderte zu vermeiden?

Wissen, warum: Ursachen analysieren

Zunächst einmal ist das Geschehen analytisch zu betrachten. Reviews derartiger Vorgänge offenbaren dabei üblicherweise ein Muster: Fast immer sind menschliche Fehler die Ursache für Mängel und Verzögerungen im Erkennen und Bewältigen von Vorfällen. Denn da qualifizierte Angriffe vergleichsweise selten stattfinden, kommen auch die zur Bekämpfung eingesetzten Tools und die größtenteils manuellen Prozesse selten zur Anwendung. Wenn sie benötigt werden, fehlt es schlicht an Routine, dazu herrschen hoher Zeitdruck und Stress.

Polizei, Feuerwehr und Militär sind häufig mit ähnlichen Situationen konfrontiert – auch bei ihnen geht es um einen hohen Handlungsdruck bei ungenauer und sich dynamisch entwickelnder Lage. Um den entsprechenden Anforderungen zu genügen, hat sich in diesen Bereichen ein umfangreiches Trainingswesen etabliert. Ein solches, das ist unsere feste Überzeugung, gilt es auch in puncto IT-Sicherheit zu schaffen und zu nutzen.

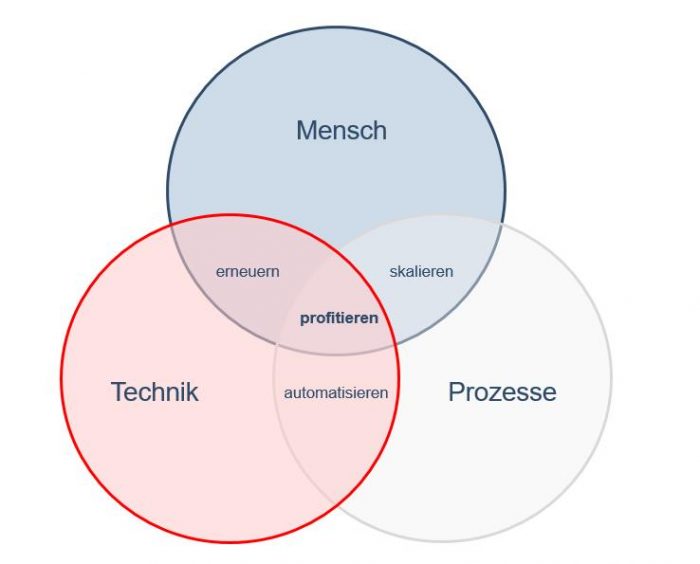

In der IT-Sicherheit gilt wie in jedem anderen Bereich: Fähigkeiten entstehen aus dem koordinierten Zusammenspiel von Prozessen, Technik und den beteiligten Menschen. Unter PPT Framework (PPT: People – Processes – Technology) ist dieses Beziehungsgeflecht zum verbreiteten Fachbegriff geworden. Und tatsächlich, der Reifegrad in den Bereichen „Processes“ und „Technology“ hat sich in den letzten Jahren deutlich verbessert. Und auch im Bereich „People“ hat sich bereits einiges getan: Es werden etwa Security-Awareness-Schulungen für Mitarbeiter angeboten. Zudem existiert eine Vielzahl von Fortbildungen, in denen neues Wissen vermittelt wird. Doch ist im Segment „People“ der Erfolg gegenwärtig noch deutlich geringer ausgeprägt als in den anderen beiden Bereichen. Das Erkennen und Beheben von Cybervorfällen bereitet deshalb nach wie vor häufig große Probleme. Nur, woran liegt es, dass die Schulungen bislang offenkundig meist nicht so recht greifen? Und kann man sie nicht einfach anders angehen?

Fortbildung versus Training

Abhängig davon, ob Systeme komplex oder kompliziert sind, unterscheiden sich die Methoden, mit denen man am besten lernt, mit ihnen umzugehen. Es ist wichtig, den Unterschied zwischen den beiden Aufgabenstellungen zu kennen:

- In einem komplizierten System gibt es eindeutig definierte Verbindungen der einzelnen Elemente. Auch wenn es ein sehr großes System ist: alle Zusammenhänge darin sind kausal, sie folgen also dem Ursache-Wirkung-Prinzip und können vorhergesagt werden. Beispiele sind die Thermodynamik oder das TCP/IP-Referenzmodell. Die primäre Methode zur Aneignung der Beherrschbarkeit ist hier: Lernen.

- Ein komplexes System ist lebendig und seine Ursache-Wirkung-Zusammenhänge sind unüberschaubar. Komplexe Systeme nehmen durch Offenheit zu ihrem Umfeld Informationen auf und entwickeln sich an sie angelehnt autonom weiter. Beispiele sind: Schachpartie, Fußball – oder eben die Reaktion auf schwerwiegende Cybervorfälle. Die primäre Methode zur Aneignung der Beherrschbarkeit ist hier: Trainieren.

Lernen vermittelt dabei neues Wissen, während in Trainings bereits bekanntes Wissen praktisch angewendet wird. Fortbildungen eignen sich also gut für komplizierte Zusammenhänge, weil sie wissensvermittlungsbasiert sind und neues Wissen zur Erledigung derartiger Aufgaben gut geeignet ist. Wiederum sind Trainings für die Bewältigung komplexer Zusammenhänge gut geeignet, da bei diesen Aufgabenstellungen vor allem Erfahrung gefragt ist, und ebenjene wird durch Trainings gezielt erlangt.

Neue Perspektiven – neue Erkenntnisse

Neben der Schulungsform ist zudem zwingend die Perspektive zu berücksichtigen und gezielt auszuwählen bzw. an den vorhandenen Bedarf anzupassen. In unseren Trainings hat sich beispielsweise gezeigt, dass Mitarbeiter eines Cyber Defence Centers durch Teilnahme an einem Krisenstabstraining einen viel genaueren Eindruck von den Anforderungen der Krisenstabsarbeit des Managements erhalten.

Und umgekehrt ist es für Leitungsmitarbeiter auch äußerst interessant, einen Einblick in die technischen Zusammenhänge eines Cyber Defence Centers zu erhalten. Das fördert das Gesamtverständnis, verbessert Kommunikation und Abläufe. Und gerade die Kommunikation, das stellt sich bei der Analyse vergangener Vorfälle klar heraus, ist bis dato eine relevante Fehlerquelle. Wer sie verbessert, wer das Verständnis zwischen Kunden und Cyber-Defence-Dienstleistern trainiert, der macht einen bedeutenden Schritt nach vorne.

Fazit und Ausblick

IT-Sicherheit und Cyberangriffe sind heute bereits elementare Themen. Und es ist zu erwarten, dass Cybervorfälle in Anzahl, Schwere und Bedeutung für die Unternehmen weiter zunehmen werden. Als entsprechend unerlässlich erweist sich so, dass stabile und belastbare Cybersecurity-Strategien bestehen – und also auch und vor allem Mitarbeiter auf diese Aufgaben vorbereitet und auf sie hin trainiert werden.

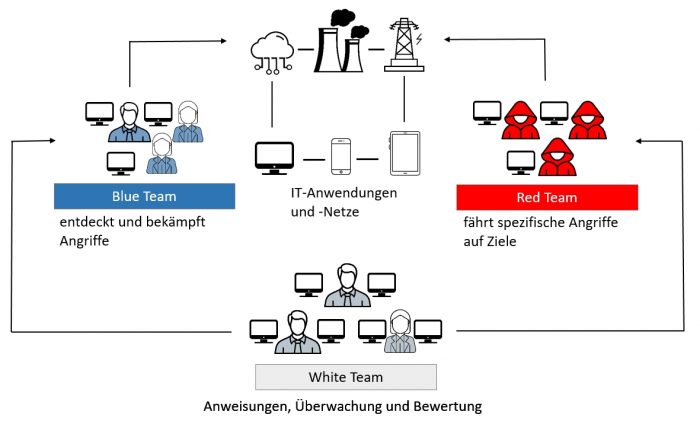

FI-TS hat für seine Kunden bereits ein umfangreiches Trainingsprogramm etabliert. Dies reicht von Table Top Exercises, in denen die Abläufe einer Sicherheitsvorfallsbehandlung durchgesprochen werden, über den Einbezug technischer Elemente zur Vorfallsbewältigung, wie die Nutzung von Firewalls, IDS/IPS* oder SIEM**, bis hin zu einer Cyberkrisen-Übung unter Einbezug des Managements von Kunden und der FI-TS.

Bei Interesse an unseren Security-Services im Rahmen Ihres maßgeschneiderten Trainingsplans sprechen Sie uns gerne an!

Ihr direkter Kontakt zu uns: ZZG-FITS-65050-Cyber Defence Center

*Intrusion Prevention Systems (IPS) / Intrusion Detection Systems (IDS)

**Security Information and Event Management (SIEM)